J’ai déjà parlé des solutions alternatives pour se connecter sur une machine sous macOS, soit avec une clé U2F (ce qui demande un peu de modifications) soit avec une carte d’identité belge. Mais il existe une solution bien intégrée : les clés Yubikey.

La société Yubico proposent en effet des clés USB de sécurité, les Yubikey, qui servent à la double authentification en U2F mais peuvent aussi contenir des certificats de sécurité. Et la compatibilité PIV (Personal Identity Verification) permet un support natif sous macOS (depuis Sierra).

Premièrement, il faut une Yubikey 4. Il existe pas mal de modèles : la Yubikey 4 classique (USB-A, ~45 €), la 4C (USB-C, un peu plus onéreuse), la Nano (compact, USB-A, ~60 €) ou la Neo (équivalente à la 4, mais avec du NFC, ~60 €). Selon votre Mac, le choix peut se faire sur la connectique. Si vous avez un iPhone récent (après le 7), la version NFC peut servir avec quelques services, mais ça reste limité parce qu’Apple bride le NFC. En pratique, je vous conseille une Yubikey 4, au pire avec un adaptateur si vous avez un Mac uniquement USB-C.

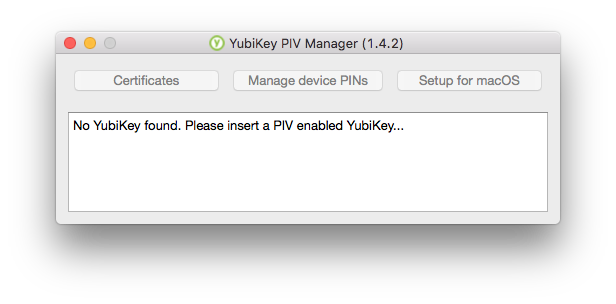

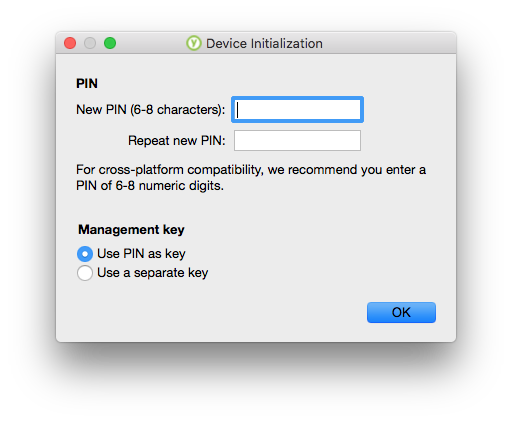

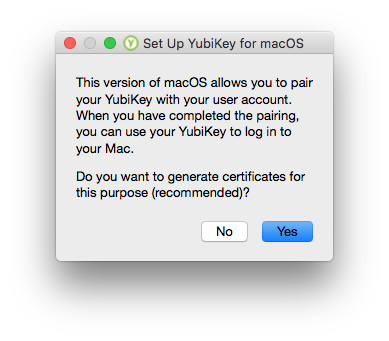

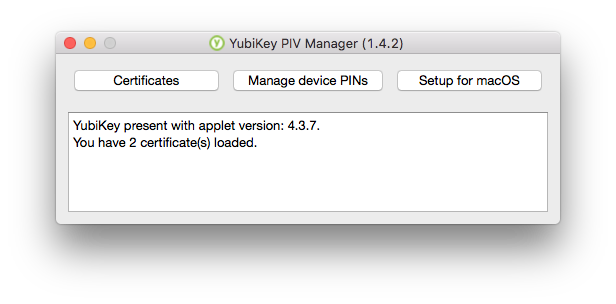

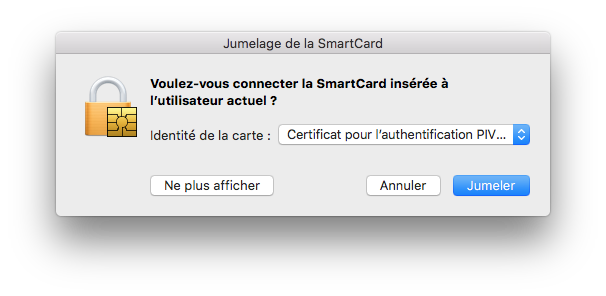

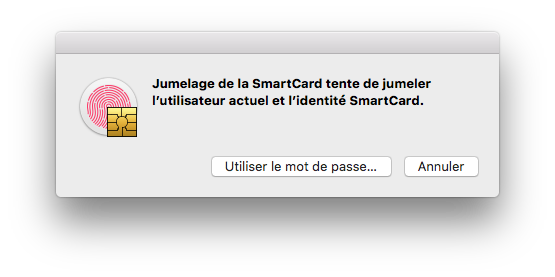

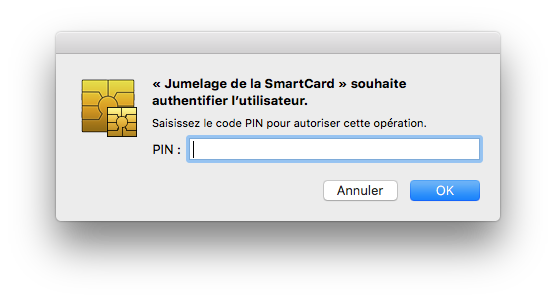

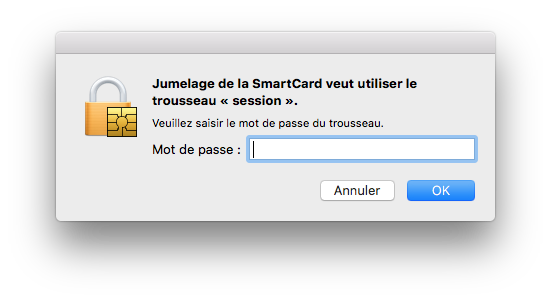

Ensuite, il faut installer le pilote (YubiKey PIV Manager), disponible sur le site. Ensuite, en quelques étapes, c’est terminé. Lancez le logiciel, insérez la clé, entrez un code PIN (attention, il sera utilisé pour vous connecter). Il faut ensuite débrancher et rebrancher la clé et suivre les indications de macOS, qui va demander le code PIN, le mot de passe, etc.

Maintenant, macOS va proposer plusieurs méthodes pour se connecter. Soit la classique (avec un mot de passe) soit la clé USB (si elle est branchée). Dans ce cas, il faut simplement entrer le code PIN. Le site de Yubico explique comment supprimer la clé et l’authentification via cette dernière.

La clé a l’avantage de ne nécessiter qu’un mot de passe de 6 caractères (et évidemment la clé), ce qui permet de mettre un mot de passe bien plus fort pour le compte principal (par exemple). Techniquement, il est toujours possible de modifier les réglages de macOS pour ne proposer que l’authentification via la clé, mais je vous le déconseille pour une raison simple : si vous perdez la clé, vous ne pourrez plus vous connecter. Enfin, ça ne fonctionne pas avec FileVault, qui nécessite toujours le mot de passe au démarrage.

Intéressant.

Cependant j’ai une question (je ne sais pas si j’aurai une réponse ici néanmoins…) : si on a activé FileVault, il faut saisir son mot de passe de compte une fois, à chaque fois, où ce n’est pas compatible avec les YubiKey ?

Il me semble avoir lu quelquepart qu’il fallait désactiver FileVault pour que l’authentification ed la clé fonctionne (sinon le process ne peut rien lire sur le disque). Mais ce n’était peut-être pas avec ces clés.

Normalement, ça marche, mais il faut mettre le mot de passe au démarrage pour que le Mac démarre avec FileVault. Et cette étape là, la clé peut pas le faire.

Merci :)

Je trouve que c’est d’autant plus intéressant que le mot de passe du compte utilisateur admin permet aussi de débloquer l’accès aux mots de passe Safari et ceux du Trousseau. Avoir un mot de passe compliqué est très contraignant au jour le jour.

Quand on s’est habitué au TouchID sur téléphone, difficile de revenir en arrière sur les Mac sans TouchBar.